À propos du CST

Le Centre de la sécurité des télécommunications Canada (CST) est l’organisme national de cryptologie du Canada responsable du renseignement électromagnétique étranger, de la cybersécurité et des cyberopérations étrangères. Le CST est un organisme autonome qui relève de la ou du ministre de la Défense nationale.

Le CST chapeaute le Centre canadien pour la cybersécurité (ou Centre pour la cybersécurité), qui est l’organe opérationnel et technique du gouvernement fédéral pour la cybersécurité.

Le mandat du CST est détaillé dans la Loi sur le Centre de la sécurité des télécommunications (Loi sur le CST) et comporte cinq volets :

- le renseignement étranger;

- la cybersécurité;

- les cyberopérations actives;

- les cyberopérations défensives;

- l’assistance technique et opérationnelle offerte à des partenaires fédéraux.

Le CST fait partie de la collectivité des cinq : l’alliance d’échange de renseignement la plus ancienne et la plus soudée au monde. La collectivité des cinq comprend les agences de renseignement électromagnétique et de cybersécurité du Canada, de l’Australie, de la Nouvelle-Zélande, du Royaume-Uni et des États-Unis.

L’effectif du CST est composé de 3 529 employées et employés permanents à temps plein. Les autorités totales du CST pour 2023 à 2024 étaient de tout juste plus d’un milliard de dollarsNote de bas de page 1.

Le présent rapport est un sommaire non classifié des activités qu’a mené le CST du 1er avril 2023 au 31 mars 2024. À moins d’indication contraire, « cette année » fait référence à l’année financière 2023 à 2024.

Format de rechange : Rapport annuel du Centre de la sécurité des télécommunications 2023-2024 (PDF, 6,83 Mo)

ISSN : 2564-0488

Cat : D95-11F-PDF

Ottawa, ON K1J 8K6

Table des matières

- À propos du CST

- Avant-propos du ministre

- Message de la chef

- Renseignement électromagnétique étranger

- Soutien aux Forces armées canadiennes

- Réponse opérationnelle 24/24, 7/7

- Assistance technique et opérationnelle

- Méthodes de partage du renseignement

- Cybersécurité

- Invasion de l’Ukraine par la Russie

- Activités d’États hostiles et ingérence étrangère

- Antiterrorisme

- L’Arctique

- La stratégie du Canada pour l’Indo-Pacifique

- Cyberopérations étrangères

- Cybercriminalité

- Sécurité des communications

- Autonomisation des Canadiennes et Canadiens

- Innovation

- Intelligence artificielle

- Reddition de comptes

- Personnes

- Principaux chiffres

- Références

Avant-propos du ministre

Le Canada fait face à de nouvelles menaces de sécurité comme à des menaces prenant de nouvelles formes, et au nombre desquelles figurent les changements climatiques et leur incidence sur l’Arctique, la cybercriminalité, l’extrémisme violent et les menaces de la Russie, de la Chine et d’autres États à l’encontre des règles internationales qui nous protègent toutes et tous. Mais le travail qu’accomplit le CST dans l’ensemble des volets de son mandat contribue de manière significative à protéger le Canada contre ces menaces, que ce soit actuellement ou dans l’avenir.

C’est avec plaisir que nous vous présentons ce rapport annuel, qui fait état des succès remportés par le CST dans la lutte contre la cybercriminalité et les menaces émergentes auxquelles le Canada et le monde entier font face. Le rapport met en lumière ce que le Canada a réalisé au cours de l’année écoulée. Pour un gouvernement ouvert et responsable, les rapports comme celui-ci revêtent une importance cruciale et contribuent à renforcer la confiance du public à l’égard des institutions.

En avril 2024, le premier ministre et moi-même avons publié la nouvelle politique de défense du Canada, intitulée Notre Nord, fort et libre : Une vision renouvelée pour la défense du Canada. Y étaient prévus d’importants investissements pour le CST à l’appui des cyberopérations étrangères et des capacités de collecte de renseignement étranger. Comptabilisés dans le budget 2024, ces investissements comprennent 917 millions de dollars pour les cinq prochaines années, et représentent un total de 2,83 milliards de dollars sur 20 ans.

Les investissements proposés traduisent le fait que le mandat du CST jouera un rôle crucial pour contrer les menaces en constante évolution qui guettent le Canada. Le CST a une feuille de route exemplaire pour ce qui est de produire des résultats qui contribuent à protéger la sécurité nationale, la prospérité économique et les valeurs démocratiques du Canada, de même que la sécurité des Canadiennes et des Canadiens. Ces investissements iront soutenir le travail du CST afin qu’il puisse continuer à protéger le Canada.

Le CST rassemble des fonctionnaires dévouées et dévoués qui continueront de veiller à la réalisation de la mission de l’organisme, et de travailler sans relâche afin de protéger les Canadiennes et les Canadiens.

L’honorable Bill Blair, CP, COM, député

Ministre de la Défense nationale

Message de la chef

À la lecture du présent rapport, il est difficile de croire à l’ampleur de ce qui a été accompli en tout juste un an. Je suis quotidiennement impressionnée par l’ardeur au travail et l’ingéniosité que les employées et employés du CST consacrent à la réalisation de notre mission, mais la possibilité d’en saisir la portée en un coup d’œil ne fait que confirmer ce que j’observe et dont je suis témoin chaque jour.

Le présent rapport n’en brosse même pas un portrait exhaustif, étant donné que tout ce que nous faisons ne peut être partagé dans un rapport public, mais ceci ne veut pas dire que nous agissons sans supervision ni examens externes. Ce que nous pouvons ou non effectuer est décrit très clairement dans la Loi sur le CST, et les organismes d’examen externe sont là pour examiner minutieusement le travail que nous menons pour le compte des Canadiennes et des Canadiens.

En fait, les activités du CST n’ont jamais été scrutées d’aussi près, particulièrement dans le contexte de l’Enquête publique sur l’ingérence étrangère dans les processus électoraux et les institutions démocratiques du gouvernement fédéral. Le CST salue le fait que l’on considère l’ingérence étrangère avec autant de sérieux. Il s’agit d’une question au sujet de laquelle nous effectuons publiquement des mises en garde depuis 2017, y compris, récemment, dans le rapport intitulé Cybermenaces contre le processus démocratique du Canada : Mise à jour de 2023. Comme le démontre ce rapport, l’intelligence artificielle hisse la menace à un niveau inédit en raison de sa capacité à répandre la désinformation et la méfiance. La section Activités d’États hostiles et ingérence étrangère du présent rapport décrit le travail qu’accomplit le CST afin de contrer ces menaces, mais il faudra, pour les surmonter, des efforts soutenus à l’échelle du gouvernement et de la société tout entière.

Quoique les sources de préoccupation soient nombreuses, le CST a remporté plusieurs succès dignes de mention pendant l’année. Il a contribué à la lutte contre la cybercriminalité en conduisant sa toute première opération défensive, et une série de cyberopérations actives lui a permis d’attaquer la cybercriminalité à la base. Pendant ce temps, le Centre pour la cybersécurité du CST a émis des mises en garde précoces, avant que le mal puisse être fait, au sujet de la possible compromission par rançongiciel de plus de 250 organisations canadiennes. Le nombre d’organisations du secteur des infrastructures essentielles qui font affaire avec le CST a continué de croître, et la majorité des institutions fédérales, dont des sociétés d’État, ont maintenant au moins un de nos capteurs pour les aider à détecter les cybermenaces.

Il ne s’agit là que de quelques-uns des nombreux exemples que vous pourrez découvrir dans le présent rapport et qui mettent en lumière les façons dont nous nous sommes acquittés de notre mission cette année, de façon systématique et efficace. Toutefois, il y a toujours davantage à accomplir. Le CST continue d’innover grâce à de nouveaux partenariats et à l’emploi de nouvelles technologies pour répondre aux exigences croissantes d’aujourd’hui et de demain.

Avant tout, ce sont celles et ceux qui œuvrent au CST qui rendent possible l’atteinte de ces résultats. Comme le démontre la section intitulée Personnes, le CST est une organisation qui place ses employées et employés au premier rang. Nous n’adoptons pas cette approche uniquement parce qu’il s’agit de la bonne chose à faire ou que cela rend le travail plus agréable (bien que ce soit vrai dans les deux cas), mais bien parce qu’il s’agit de « la » façon d’obtenir des résultats hors du commun.

Le CST connaît une évolution rapide. Notre effectif a enregistré une croissance importante au cours de l’année écoulée, et les investissements annoncés dans le cadre de la nouvelle politique de défense du Canada et dans le budget 2024 favoriseront un essor plus grand encore. Au fil de ces changements, nous continuerons d’engager des efforts en vue de faire du CST un milieu de travail où toutes et tous se sentent valorisés, respectés et habilités.

Dans l’environnement de menace en évolution rapide qui est le nôtre, le travail du CST n’a jamais été aussi crucial. Le Canada a confiance en nous pour donner le meilleur de nous-mêmes, et je peux affirmer sans crainte de me tromper que nous sommes plus prêtes et prêts que jamais à relever le défi.

Caroline Xavier (elle)

Chef du CST

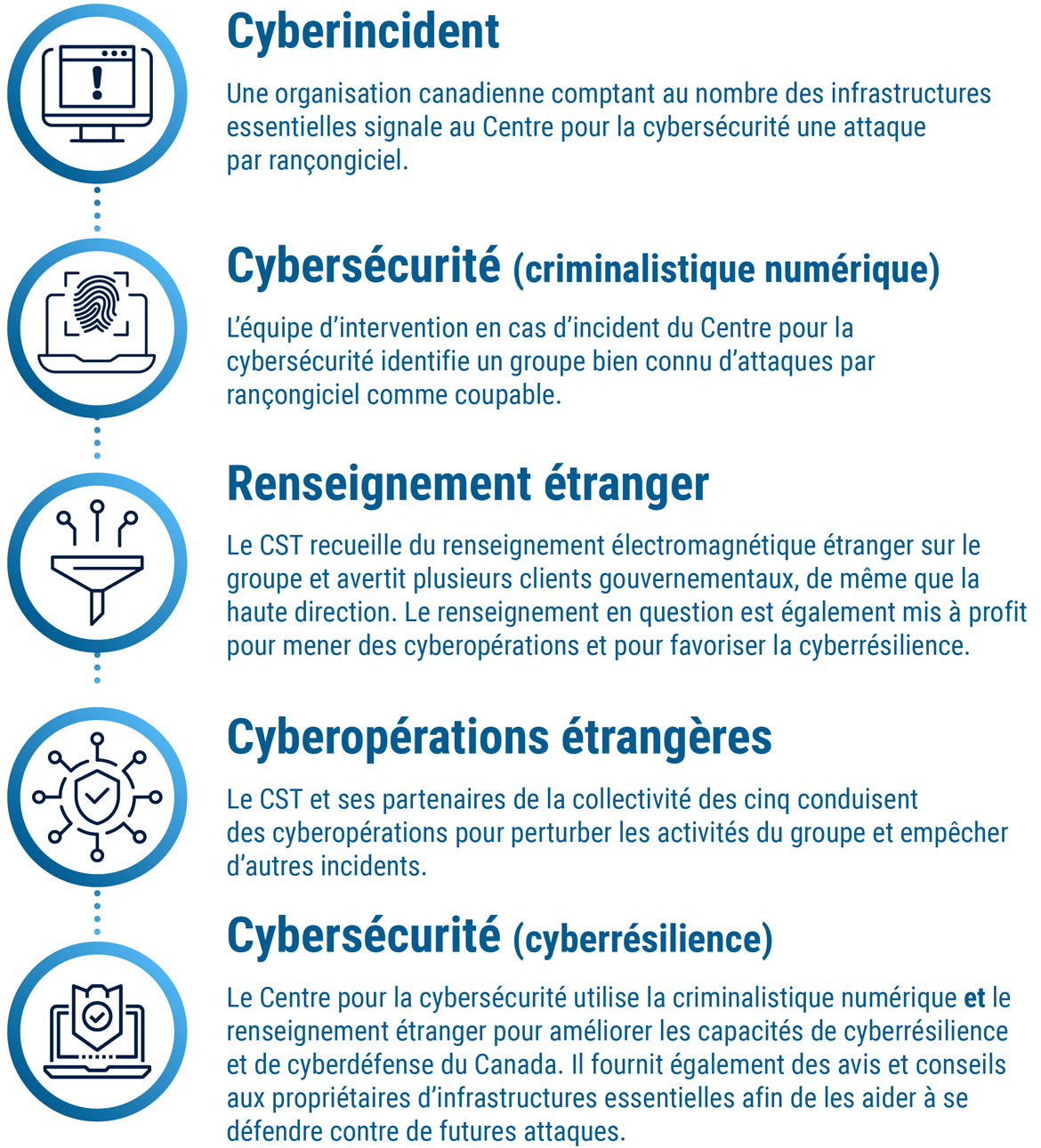

Manière dont s’imbriquent les différents volets du mandat du CST

Les mandats du CST en matière de cybersécurité, de renseignement étranger et de cyberopérations fonctionnent en synergie afin de produire une gamme de résultats qui bénéficient aux Canadiennes et aux Canadiens. Le fait que tous ces mandats soient pris en charge au sein d’un même organisme procure au CST et au Canada des avantages uniques.

L’exemple qui suit se fonde sur une cyberopération passée du CST dans le cadre de la campagne qu’il mène en permanence contre la cybercriminalité.

Description détaillée – Manière dont s’imbriquent les différents volets du mandat du CST

- Cyberincident :

Une organisation canadienne comptant au nombre des infrastructures essentielles signale au Centre pour la cybersécurité une attaque par rançongiciel. - Cybersécurité (criminalistique numérique) :

L’équipe d’intervention en cas d’incident du Centre pour la cybersécurité identifie un groupe bien connu d’attaques par rançongiciel comme coupable. - Renseignement étranger :

Le CST recueille du renseignement électromagnétique étranger sur le groupe et avertit plusieurs clients gouvernementaux, de même que la haute direction. Le renseignement en question est également mis à profit pour mener des cyberopérations et pour favoriser la cyberrésilience. - Cyberopérations étrangères :

Le CST et ses partenaires de la collectivité des cinq conduisent des cyberopérations pour perturber les activités du groupe et empêcher d’autres incidents. - Cybersécurité (cyberrésilience) :

Le Centre pour la cybersécurité utilise la criminalistique numérique et le renseignement étranger pour améliorer les capacités de cyberrésilience et de cyberdéfense du Canada. Il fournit également des avis et conseils aux propriétaires d’infrastructures essentielles afin de les aider à se défendre contre de futures attaques.

Renseignement électromagnétique étranger

Le CST recueille du renseignement électromagnétique étranger (ou SIGINT) afin de procurer au gouvernement du Canada de l’information au sujet des menaces étrangères. Le SIGINT peut englober tout type de communication électronique, allant des messages texte aux signaux satellite. Aux termes de la Loi sur le CST, les activités de collecte de renseignement étranger ne doivent pas cibler la population canadienne ou les personnes en sol canadien.

Priorités en matière de renseignement étranger

Cette année, le CST a fourni des rapports de renseignement étranger en fonction des priorités du gouvernement du Canada, dont :

- les activités d’États hostiles, notamment :

- la désinformation,

- l’espionnage,

- l’ingérence étrangère et l’influence néfaste,

- le contre-espionnage,

- le vol de propriété intellectuelle,

- les activités de cybermenace;

- le terrorisme et l’extrémisme violent;

- le cybercrime;

- l’invasion de l’Ukraine par la Russie;

- la République populaire de Chine et la stabilité de la région indo-pacifique;

- la guerre entre Israël et le Hamas;

- l’instabilité en Haïti;

- la souveraineté dans l’Arctique;

- le soutien aux opérations des Forces armées canadiennes;

- l’enlèvement de Canadiennes et Canadiens à l’étranger;

- les menaces pour les Canadiennes et Canadiens partout dans le monde;

- les événements urgents et les nouveaux événements mondiaux.

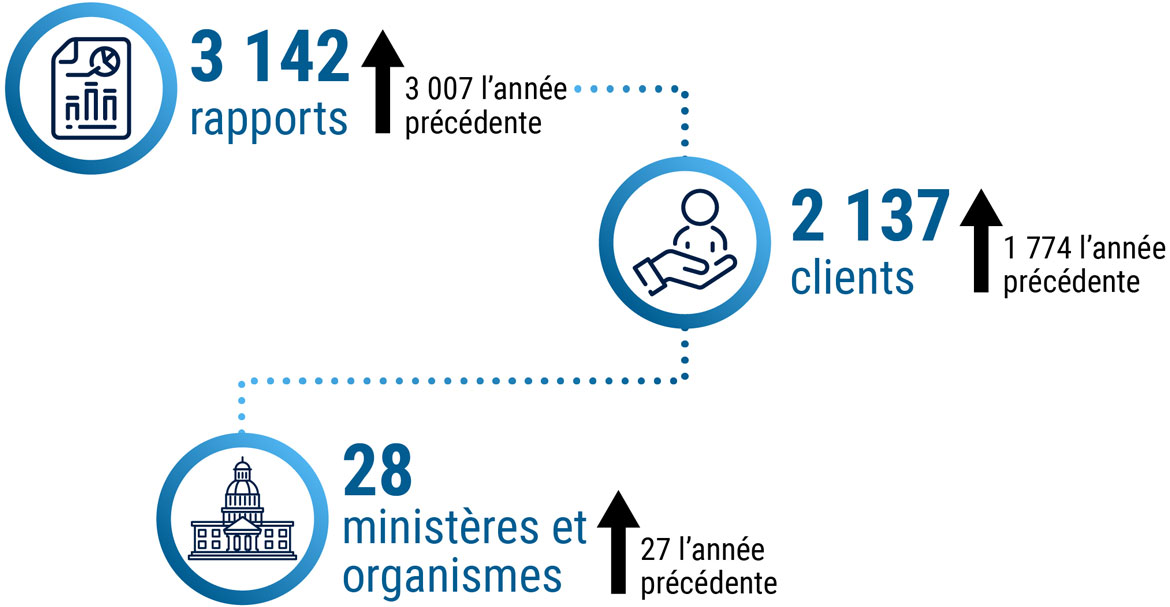

Rapports de renseignement étranger du CST pour l’année 2023 à 2024

Description détaillée - Rapports de renseignement étranger du CST pour l’année 2023 à 2024

3 142 rapports (comparativement à 3 007 l’année précédente)

2 137 clients (comparativement à 1 774 l’année précédente)

28 ministères et organismes (comparativement à 27 l’année précédente)

Soutien aux Forces armées canadiennes

Les Forces armées canadiennes (FAC) constituent l’un des plus importants partenaires fédéraux du CST. Le soutien fourni par le CST aux FAC comprend :

- renseignement électromagnétique;

- sécurité des communications;

- cybersécurité;

- assistance et collaboration dans le cadre de cyberopérations étrangères;

- soutien linguistique.

Cette année, le CST a collaboré étroitement avec les FAC à l’appui d’activités comme :

- la protection des missions des FAC à l’étranger;

- la défense de la souveraineté du Canada dans l’Arctique;

- l’appui à la défense continentale de l’Amérique du Nord;

- la réponse aux besoins des FAC en matière de renseignement, y compris concernant le conflit en Ukraine (opérations Unifier et Reassurance);

- le soutien aux opérations des forces spéciales;

- l’appui aux FAC déployées dans le cadre d’opérations comme le départ assisté de Canadiennes et de Canadiens se trouvant à l’étranger.

Réponse opérationnelle 24/24, 7/7

Le CST est un organisme constamment sur le qui-vive. Lorsque se produisent des situations de crise qui comportent des menaces pour le Canada ou pour les Canadiennes et Canadiens à l’étranger, le CST est prêt à répondre aux besoins urgents du gouvernement du Canada en conformité avec son mandat.

Le Centre opérationnel de production et de coordination du CST, le COPCC, travaille jour et nuit pour coordonner les efforts engagés par le CST en réaction aux cyberincidents critiques et aux crises internationales. Cette année, le COPCC a fourni en temps opportun de l’information aux hautes et hauts responsables au sujet d’une série d’événements survenus à l’échelle internationale comportant une incidence sur le Canada (voir la section Renseignement électromagnétique étranger). Le COPCC a aussi collaboré avec Affaires mondiales Canada et les FAC afin d’appuyer l’évacuation de ressortissantes et ressortissants canadiens du Soudan et d’Israël.

Toujours vigilant, le COPCC assure une veille permanente pour s’assurer que le CST peut fournir au gouvernement du Canada l’information voulue au moment crucial.

Assistance technique et opérationnelle

Le mandat confié au CST lui permet d’appuyer ses partenaires fédéraux en matière de sécurité, d’application de la loi et de défense, sur demande de leur part et en vertu des pouvoirs juridiques qu’ils détiennent.

En 2023 à 2024, le CST a reçu 45 demandes d’assistance technique et opérationnelle de la part de partenaires fédéraux, et a fourni son aide dans 43 de ces cas.

Les demandes d’assistance en chiffres

- 2023 à 2024

- Reçues : 45

- Approuvées : 43

- 2022 à 2023

- Reçues : 62

- Approuvées : 59

Méthodes de partage du renseignement

Les rapports de renseignement du CST ne peuvent être lus que par les utilisatrices et utilisateurs autorisés à l’échelle du gouvernement du Canada et de la collectivité des cinq. Le CST a institué de robustes mécanismes pour s’assurer que cette information de nature très délicate parvient à ses destinataires sans tomber entre de mauvaises mains.

Diffusion électronique

Le CST exploite le Réseau canadien Très secret (RCTS). Il s’agit d’un réseau informatique sécurisé utilisé pour collaborer et communiquer au niveau Très secret. Par exemple, le RCTS permet à ses clientes et clients répartis à l’échelle du gouvernement du Canada et de la collectivité des cinq d’avoir accès aux rapports de renseignement du CST. Ce réseau prend aussi en charge les appels audio et vidéo de niveau Très secret.

Les personnes autorisées peuvent consulter les rapports de renseignement du CST et de la collectivité des cinq en ouvrant une session dans le RCTS pour accéder à la base de données des rapports du CST. Ces rapports demeurent dans la base de données; le système ne permet pas aux clientes et clients de copier, de sauvegarder ou d’envoyer les rapports à d’autres personnes. Il enregistre et fait le suivi de l’information, notamment sur qui lit un rapport donné et à quel moment.

Agentes et agents des relations avec la clientèle

Les agentes et agents des relations avec la clientèle (ARC) sont des membres du personnel du CST intégrés dans les institutions du gouvernement du Canada. Ces personnes transmettent des copies papier de rapports de renseignement du CST aux utilisatrices et utilisateurs autorisés, par exemple des ministres du Cabinet et des hautes et hauts fonctionnaires. Les ARC ont la responsabilité de faire le suivi du lectorat et de détruire toute copie papier des rapports de renseignement.

Agente ou agent de diffusion du SIGINT

Les agentes et agents de diffusion SIGINT (ADS) sont des membres d’autres ministères du gouvernement du Canada qui ont accès à la base de données des rapports de renseignement par l’intermédiaire du RCTS. Ces personnes sont accréditées par le CST pour partager les rapports de renseignement étranger avec les clientes et clients autorisés de leur ministère d’attache. Les ADS utilisent les mêmes outils que les ARC du CST pour faire le suivi du lectorat et en journaliser les activités.

Améliorations

En mai 2023, le Rapport du très honorable David Johnston, rapporteur spécial indépendant sur l’ingérence étrangère préconisait un meilleur suivi du renseignement au sein du gouvernement du Canada. En réponse à cette recommandation, la collectivité de la sécurité et du renseignement a apporté divers changements à la manière dont les produits classifiés sont diffusés. Parmi les efforts engagés par le CST, notons :

- un accroissement du nombre d’ ARC et d’ ADS afin d’appuyer davantage de hautes et hauts fonctionnaires;

- la prestation d’appui aux sous-ministres et aux ministres du Cabinet dans le cadre de nouveaux forums de sensibilisation et de partage du renseignement;

- l’élargissement à la collectivité plus vaste de la sécurité et du renseignement de l’accès au système de diffusion électronique du renseignement du CST, afin de systématiser le suivi et la journalisation des activités.

Importantes mises à jour au Réseau canadien Très secret

Durant l’année financière, le CST a effectué une refonte complète du RCTS et en a amélioré la sécurité, la capacité et la fiabilité. Parmi les nouveautés figurent la vidéo haute définition et le chiffrement de bout en bout. Cette mise à jour a permis au CST de commencer à consolider plusieurs fonctions qui existaient à la fois sur le RCTS et sur le réseau interne du CST, ce qui a réduit les dédoublements et permis des économies.

Cybersécurité

Le Centre pour la cybersécurité est l’autorité opérationnelle et technique du Canada en matière de cybersécurité. En tant que partie intégrante du CST, il fournit des conseils et des services de pointe en vue d’aider à prévenir les cyberincidents et à faire en sorte que les services critiques demeurent fonctionnels et accessibles.

Le mandat du Centre pour la cybersécurité s’applique aux institutions fédérales et aux systèmes d’importance, ce qui englobe les infrastructures essentielles. Aux termes de la Loi sur le CST, le Centre pour la cybersécurité peut aussi venir en aide à toute autre entité désignée par la ou le ministre de la Défense nationale comme étant d’importance pour le gouvernement du Canada. Des exemples, cette année, comprennent la prestation de services de cyberdéfense aux territoires du Canada (voir la section Sécuriser le Nord) et une aide à l’Ukraine et à la Lettonie en matière de cybersécurité (voir la section Assistance à la Lettonie et à l’Ukraine en matière de cybersécurité).

Institutions fédérales

Le Centre pour la cybersécurité collabore avec Services partagés Canada, le Secrétariat du Conseil du Trésor du Canada et d’autres partenaires fédéraux en vue de protéger les biens de TI du gouvernement du Canada. Le Centre pour la cybersécurité coopère également, de manière ponctuelle, avec des sociétés d’État et d’autres institutions fédérales qui n’appartiennent pas au réseau central.

Capteurs

Les capteurs sont des outils logiciels qui permettent de détecter les cyberactivités malveillantes sur les dispositifs, sur le périmètre du réseau et au sein du nuage. Ils comptent parmi les instruments les plus cruciaux que détient le Centre pour la cybersécurité pour défendre les réseaux du gouvernement du Canada.

Le programme de capteurs en un coup d’œil

Description détaillée - Le programme de capteurs en un coup d’œil

900 000 dispositifs

167 institutions fédérales et sociétés d’État

6,6 milliards d’actions malveillantes bloquées par jour

Le Centre pour la cybersécurité met à profit l’apprentissage automatique pour l’aider à détecter les anomalies dans les données des capteurs et à bloquer automatiquement les activités suspectes ou malveillantes.

Cette année, le Centre pour la cybersécurité a bloqué en moyenne 6,6 milliards d’activités malveillantes par jour, comprenant aussi bien des analyses de routine que des tentatives d’intrusion sophistiquées.

Le nombre d’institutions fédérales participant au programme de capteurs du Centre pour la cybersécurité a continué d’augmenter cette année. Parmi celles‑ci, davantage de sociétés d’État et de ministères et organismes de petite taille, demandant de leur propre initiative à y prendre part.

Le Centre pour la cybersécurité a aussi déployé des capteurs pour aider à protéger les cybersystèmes d’un petit nombre d’institutions non fédérales prioritaires. Cette année, il a amorcé le déploiement de capteurs dans les systèmes des gouvernements des Territoires du Nord-Ouest, du Nunavut et du Yukon (voir la section Sécuriser le Nord).

Déploiement des capteurs en date de mars 2024

- Capteurs au niveau de l’hôte (HBS pour Host Based Sensors) : 102 institutions fédérales (comparativement à 85 l’année précédente)

- Capteurs au niveau du nuage (CBS pour Cloud Based Sensors) : 80 institutions fédérales (comparativement à 72 l’année précédente)

- Capteurs au niveau du réseau (NBS pour Network Based Sensors) : 84 institutions fédérales tirent profit des capteurs déployés en périmètre de réseau (aucun

- changement)

- Capteurs virtuels au niveau du réseau : 5 institutions fédérales (aucun changement)

Déploiement des capteurs par type d’institution

En date de mars 2024, le nombre d’institutions dotées d’au moins un capteur se présentait comme suit :

- 167 institutions fédérales sur 217, dont :

- 23 sociétés d’État sur 46 (comparativement à 11 en 2023),

- 42 petits ministères et organismes sur 43 (comparativement à 26 en 2023)Note de bas de page 2;

- 4 institutions non fédérales.

Protection des dispositifs mobiles du gouvernement du Canada

Cette année, le Centre pour la cybersécurité s’est doté d’une nouvelle capacité pour améliorer la cybersécurité des dispositifs mobiles du gouvernement du Canada. Le Centre pour la cybersécurité a mis en place une connexion sécurisée pour récupérer les données de cybersécurité des serveurs de gestion des appareils mobiles (serveurs MDM pour Mobile Device Management). Le Centre pour la cybersécurité traite les données au moyen de divers modèles de menaces fondés sur le renseignement et modèles d’analyse en vue de déceler des vulnérabilités et des signatures d’activités de cybermenace sur les dispositifs fournis par le gouvernement. Le Centre pour la cybersécurité transmet les résultats de ses analyses aux opératrices et opérateurs MDM, qui peuvent les utiliser pour atténuer les menaces. Ces personnes pourraient, par exemple, s’en servir pour effectuer des mises à jour ou pour supprimer des applications interdites.

Infrastructures essentielles

Cette année, le Centre pour la cybersécurité a échangé avec près de 1 900 organisations responsables d’infrastructures essentielles (IC) afin d’accroître la cyberrésilience du Canada dans tous les secteurs.

Les organisations responsables des infrastructures essentielles sont considérées comme des systèmes d’importance parce qu’elles sont cruciales pour le fonctionnement du Canada. Les secteurs clés comprennent :

- les institutions démocratiques;

- l’éducation;

- l’énergie;

- les finances;

- l’alimentation;

- la santé;

- les technologies de l’information et les communications;

- le secteur manufacturier;

- les gouvernements fédéral, provinciaux et territoriaux, et les gouvernements

- autochtones;

- le transport;

- l’eau.

Le secteur de l’énergie

« Il est difficile d’exagérer l’importance du secteur pétrolier et gazier pour la sécurité nationale. »

Cette année, le Centre pour la cybersécurité a accentué ses efforts de collaboration avec le secteur canadien de l’énergie en vue d’accroître la cyberrésilience de ce dernier.

En juin 2023, le Centre pour la cybersécurité a publié une évaluation des cybermenaces contre le secteur pétrolier et gazier. Selon ce rapport, les rançongiciels constituent la principale menace pouvant affecter l’approvisionnement en pétrole et en gaz du Canada, et il est fort probable que les cyberactivités parrainées par des États et ciblant ce secteur se poursuivent. Ceci inclut aussi bien le cyberespionnage que les activités visant à se positionner pour pouvoir déployer des cyberattaques destructives contre le Canada et son infrastructure pétrolière et gazière.

Parallèlement à la publication de ce rapport, le CST a eu des séances de breffage classifiées dans des installations sécurisées partout au pays afin de donner aux cadres du secteur pétrolier et gazier des informations supplémentaires de nature trop délicate pour pouvoir les rendre publiques. Le CST a pris cette mesure exceptionnelle en raison de l’importance de ce secteur pour la sécurité nationale du Canada.

Au fil de l’année, le CST a inscrit trois partenaires de plus du secteur pétrolier et gazier à certains de ses services par abonnement, notamment les notifications en matière de cybersécurité et les flux automatisés de données sur les menaces du Centre pour la cybersécurité.

Le Programme de la flamme bleue, mené en partenariat avec l’Association canadienne du gaz (ACG), a doublé le nombre de ses membres, passé de quatre à huit organisations. En juillet 2023, le Centre pour la cybersécurité a organisé un atelier avec l’ACG afin de cerner des manières d’améliorer le partage de l’information et les services offerts aux entreprises participant au Programme de la flamme bleue.

Cette année, le Centre pour la cybersécurité est devenu un membre gouvernemental du Energy Security Technical Advisory Committee (en anglais seulement) nouvellement constitué. Ce groupe d’échange d’information et de collaboration a été établi à l’initiative de l’ACG et rassemble des partenaires de l’industrie et du gouvernement en vue d’amener le secteur à une plus grande maturité en matière de cybersécurité.

Provinces et territoires

Renforcer la collaboration avec les provinces et les territoires a constitué une des grandes priorités du Centre pour la cybersécurité cette année (voir aussi la section Sécuriser le Nord).

En mai 2023, le Centre pour la cybersécurité a accueilli sa première table ronde sur la cybersécurité, consacrée en totalité à la collaboration entre les dirigeantes et dirigeants fédéraux, provinciaux et territoriaux à ce chapitre. L’atelier de deux jours s’est concentré sur les façons dont le Centre pour la cybersécurité pouvait le mieux appuyer les provinces et territoires sur les plans des services de cyberdéfense, du soutien aux interventions en cas d’incident et du renforcement de la résilience en matière de cybersécurité.

En novembre 2023, à partir de la rétroaction obtenue lors de la table ronde, le Centre pour la cybersécurité a mis en place des capacités de communication sécurisée pour des hautes et hauts fonctionnaires provinciaux et territoriaux. Cette plateforme chiffrée de bout en bout permet des communications sécurisées avec les hautes et hauts responsables du Centre pour la cybersécurité en cas de cyberincident.

Entrepreneures et entrepreneurs de la Défense

En juin 2023, le gouvernement du Canada a annoncé un nouveau programme de certification de cybersécurité afin de protéger la chaîne d’approvisionnement du Canada en matière de défenseNote de bas de page 3. Pour remporter des contrats d’approvisionnement gouvernementaux en matière de défense, les entreprises devront prouver que leur posture de sécurité répond à des normes précises. Le programme applique les mêmes exigences que les États-Unis, de sorte qu’il suffira aux entreprises menant des activités dans les deux pays d’obtenir la certification une seule fois.

En août 2023, le Centre pour la cybersécurité a mis sur pied une nouvelle équipe pour aider les entrepreneures et entrepreneurs de la Défense à se préparer à répondre aux nouvelles exigences techniques.

Séances de breffage et engagements

Cette année, les spécialistes du Centre pour la cybersécurité ont continué de partager l’information exploitable en matière de cybersécurité avec les partenaires responsables d’infrastructures essentielles de tous les secteurs dans le cadre de :

- 23 séances de breffage sur les cybermenaces;

- 7 présentations « Passons à l’action » sur divers sujets dont :

- le cybercrime,

- les menaces contre la chaîne d’approvisionnement,

- le développement de systèmes d’intelligence artificielle sécurisés;

- environ 230 conférences.

Outils et services

Le Centre pour la cybersécurité partage ses outils et ses services afin d’aider les responsables de la cyberdéfense à accomplir leur travail. Certains de ces outils et services ne sont proposés qu’aux partenaires gouvernementaux et aux partenaires responsables des infrastructures essentielles. D’autres sont accessibles au public.

Flux automatisé de données sur les menaces

Le Centre pour la cybersécurité a continué de partager des données sur les cybermenaces par l’intermédiaire d’Aventail, son flux automatisé de renseignements sur les menaces. Cette année, Aventail a transmis plus de 30 700 indicateurs de compromission, au total, pour aider les organisations à repérer les activités malveillantes sur leurs réseaux. Cela correspond à l’envoi d’environ 84 indicateurs par jour.

- Mars 2024

- Nombre total d’organisations inscrites à Aventail : 230

- Institutions fédérales : 57

- Infrastructures essentielles : 173

- Nombre total d’organisations inscrites à Aventail : 230

- Mars 2023

- Nombre total d’organisations inscrites à Aventail : 152

- Institutions fédérales : 20

- Infrastructures essentielles : 132

- Nombre total d’organisations inscrites à Aventail : 152

Analyse de maliciels

Les partenaires peuvent soumettre des fichiers suspects à Assemblyline, la plateforme de détection et d’analyse de maliciels du Centre pour la cybersécurité. Cette dernière leur indiquera rapidement si un fichier est malveillant, et recommandera des mesures d’atténuation précises pour le type de maliciel concerné. Il s’agit d’une capacité particulièrement utile pour les courriels que l’on soupçonne de constituer des tentatives d’hameçonnage, ou lors d’une intervention en réponse à un cyberincident.

Assemblyline exploite l’apprentissage automatique (une branche de la technologie de l’intelligence artificielle [IA]) pour optimiser ses capacités d’analyse. En date de février 2024, Assemblyline a ajouté plusieurs options facultatives, alimentées par des modèles de langage de grande taille (une branche de l’ IA générative).

Les utilisatrices et utilisateurs peuvent maintenant :

- créer un sommaire de l’analyse de maliciels;

- produire un rapport imprimable offrant une analyse plus détaillée;

- analyser des parties de code et obtenir une explication de ce que le maliciel effectue;

- interagir avec un agent conversationnel intelligent pour naviguer dans Assemblyline et poser des questions de suivi.

Cette année, Assemblyline a analysé plus d’un milliard de fichiers suspects. Le nombre d’organisations qui utilisent le service a augmenté de 35 %.

- Mars 2024

- Nombre total de partenaires : 308

- Gouvernement du Canada : 58

- Infrastructures essentielles : 250

- Nombre total de partenaires : 308

- Mars 2023

- Nombre total de partenaires : 228

- Gouvernement du Canada : 45

- Infrastructures essentielles : 183

- Nombre total de partenaires : 228

Tableau de bord de la posture de sécurité

ObservationDeck est un tableau de bord interactif qui permet aux ministères du gouvernement du Canada de détecter les vulnérabilités potentielles que présentent leurs biens de TI. Il combine l’information issue des capteurs du Centre pour la cybersécurité avec des données de source ouverte afin de mettre en relief les facteurs de risque potentiels et les vecteurs d’attaque.

Le nombre de ministères du gouvernement du Canada qui utilisent ObservationDeck est passé de 57 à 70 cette année.

plateforme de triage d’alertes

Cette année, le Centre pour la cybersécurité a créé Howler, une nouvelle plateforme destinée aux équipes du Centre des opérations de sécurité (COS). Cette plateforme a été rendue publique en avril 2024. Howler est une plateforme de triage d’alertes, ce qui signifie qu’elle aide les analystes à trier et à filtrer d’importantes quantités d’alertes de cybersécurité. Ces alertes sont produites en grand nombre par les systèmes automatisés de détection des menaces. Howler permet aux analystes du triage de faire ce qui suit :

- automatiser les tâches répétitives;

- éliminer certains scénarios;

- réduire le nombre de fausses alertes;

- personnaliser l’information qu’ils reçoivent.

Toutes ces options aident les analystes à identifier les cyberincidents et à y répondre, le tout plus rapidement.

Pour en savoir plus au sujet de Howler, consultez le site Web.

Projet pilote de détection des menaces

Le Centre pour la cybersécurité explore les façons d’aider les organisations du secteur des infrastructures essentielles à améliorer leurs capacités de détection des cybermenaces. Cette année, le Centre pour la cybersécurité a travaillé, en collaboration avec un partenaire du secteur de l’énergie, à un projet pilote appelé SSAJS (pour Service de surveillance et d’analyse des journaux de sécurité).

Comme une organisation offrant des services sur mesure, le Centre pour la cybersécurité a ajusté les capacités génériques d’analyse de menaces du partenaire en fonction de son environnement opérationnel propre. Les premiers résultats suggèrent que cette approche a le potentiel de réduire le nombre de faux positifs de même que la désensibilisation aux alertes qui peut en résulter. Le Centre pour la cybersécurité mène actuellement une analyse exhaustive du projet pilote. Les résultats de cet examen alimenteront les futurs produits de cybersécurité destinés aux partenaires responsables des infrastructures essentielles.

Notifications en matière de cybersécurité

Le Centre pour la cybersécurité a continué d’avertir la collectivité de la cybersécurité des problèmes potentiels tout au long de l’année. Différents types de notifications sont utilisés pour différentes situations. Chaque type comporte des détails techniques et des directives à l’intention des propriétaires de systèmes sur les façons d’atténuer la menace.

Avis et alertes

Le Centre pour la cybersécurité publie des avis et des alertes sur son site Web et dans ses médias sociaux. Les avis sont utilisés pour les problèmes courants de cybersécurité, tandis que les alertes se rapportent à des menaces urgentes ou présentant des risques élevés.

Cyberflashs

Les cyberflashs sont des alertes qui contiennent de l’information sensible ne pouvant être rendue publique. Les cyberflashs sont partagés directement avec les partenaires du Centre pour la cybersécurité.

Notifications prioritaires

Des notifications prioritaires sont envoyées directement aux partenaires inscrits au Service national de notification de cybermenace (SNNC) du Centre pour la cybersécurité. Ce service analyse un ensemble de flux de menaces en vue d’y repérer des références aux actifs identifiés par ses abonnés. Le SNNC peut envoyer des notifications prioritaires en même temps que des alertes ou des cyberflash, pour aviser des partenaires que leurs réseaux sont exposés.

Tableaux de bord

Les tableaux de bord fournissent un résumé mensuel des données du SNNC qui compare les données d’une ou un abonné avec celles de ses pairs anonymisés dans son secteur, afin de favoriser une amélioration de sa posture de sécurité.

Notifications en 2023 à 2024

- 779 avis

- 20 alertes

- 10 cyberflashs

- 18 notifications prioritaires

- Plus de 1 100 abonnées et abonnés au SNNC

- Plus de 175 000 notifications du SNNC

- 267 abonnées et abonnés aux tableaux de bord

Notifications de signes avant-coureurs d’une attaque par rançongiciel

Cette année, le Centre pour la cybersécurité a commencé à envoyer des notifications de signes avant-coureurs d’une attaque par rançongiciel, en se fondant sur la détection précoce de certaines souches de rançongiciels. La section Cybercriminalité contient davantage d’information au sujet des notifications de signes avant-coureurs d’une attaque par rançongiciel.

Gestion des incidents

Lorsque des cyberincidents se produisent, réagir rapidement et prendre les mesures appropriées peut réduire considérablement les dommages et accélérer le processus de rétablissement.

Cette année, le Centre pour la cybersécurité a aidé à répondre à 2 192 cyberincidents à l’échelle du gouvernement et des infrastructures essentielles du Canada. Ce nombre est légèrement supérieur à celui de l’an dernier.

La définition fournie par le Centre pour la cybersécurité d’un cyberincident couvre une vaste gamme de tentatives malveillantes, qu’elles aient réussi ou non.

Dossiers de cyberincidents ouverts par le Centre pour la cybersécurité

- 2023 à 2024

- Total de dossiers : 2 192

- Institutions fédérales : 1 017

- Infrastructures essentielles : 1 175

- Total de dossiers : 2 192

- 2022 à 2023

- Total de dossiers : 2 089

- Institutions fédérales : 957

- Infrastructures essentielles : 1 132

- Total de dossiers : 2 089

Renseignement sur les cybermenaces

Le CST recueille du SIGINT sur les groupes parrainés par des États étrangers ou alliés à des États étrangers et sur les groupes cybercriminels qui représentent une menace pour le Canada. Le renseignement recueilli porte sur leurs tactiques, leurs techniques et leurs procédures (TTP), sur l’infrastructure qu’ils utilisent et sur les auteures et auteurs de menaces comme tels.

Cette année, le CST a identifié des cyberactivités menées par des États étrangers ou par des groupes alliés à des États étrangers qui ciblaient le Canada, et a mis en place des moyens de défense et d’atténuation des cybermenaces dirigées contre le Canada et ses partenaires.

Le CST a également fourni des informations sur la manière dont les groupes cybercriminels opèrent, et a relevé des liens concrets entre les groupes et leurs partenaires et associés ciblant les infrastructures essentielles. Ce renseignement a contribué aux efforts engagés par le Canada et ses alliés pour perturber, saper et contrer les capacités des groupes cybercriminels (voir la section Cyberopérations étrangères pour lutter contre les cybercrimes). Il a également servi à aider les gouvernements alliés à formuler des accusations et à émettre des sanctions.

En outre, ce renseignement aura permis de contribuer à améliorer les activités menées par le Centre pour la cybersécurité en vue d’aider le gouvernement du Canada, de même que ses partenaires responsables des infrastructures essentielles et d’autres systèmes d’importance, à atténuer les cybermenaces. Par exemple, le SIGINT a appuyé la production d’alertes et l’évaluation de menaces par le Centre pour la cybersécurité, et lui a procuré des milliers d’indicateurs de compromission pour alimenter Aventail, son flux automatisé de données sur les menaces.

Renseignement sur les cybermenaces : étude de cas

En début d’année 2023, le renseignement étranger a permis au Centre pour la cybersécurité de réagir à un incident susceptible d’occasionner de graves dommages à la propriété et de poser un danger à la vie humaine. Les activités de renseignement ont permis de découvrir qu’une ou un auteur de cybermenaces allié à un État avait mené une cyberattaque contre une IE du Canada dans le but d’en perturber les activités et, potentiellement, de lui infliger des dommages majeurs.

L’auteure ou auteur de menaces, qui était allié à un État, a réussi à accéder au réseau et, avec des intentions malveillantes, à le configurer afin que son fonctionnement soit perturbé en profitant d’un dispositif relié à Internet et mal protégé. Le renseignement étranger recueilli par le CST a permis de mettre au jour ces activités, et son Centre pour la cybersécurité a collaboré avec ses partenaires en matière de sécurité et de renseignement, dont la Gendarmerie royale du Canada (GRC) et le Service canadien du renseignement de sécurité (SCRC), pour informer les responsables de la sécurité publique. Ces responsables ont ensuite travaillé avec les fournisseurs d’infrastructures essentielles pour faire en sorte d’atténuer la menace avant que des dommages ne surviennent.

Bien qu’il n’ait pas été établi que cette activité a été commanditée par un État, cette situation démontre l’aggravation des menaces contre les systèmes les plus cruciaux de notre pays, et le rôle et la position uniques du CST pour s’y attaquer en mettant à profit son mandat en matière de renseignement étranger. Cela souligne aussi l’importance d’appliquer et de mettre en œuvre les avis et conseils dispensés par le Centre pour la cybersécurité en vue d’accroître la cyberrésilience.

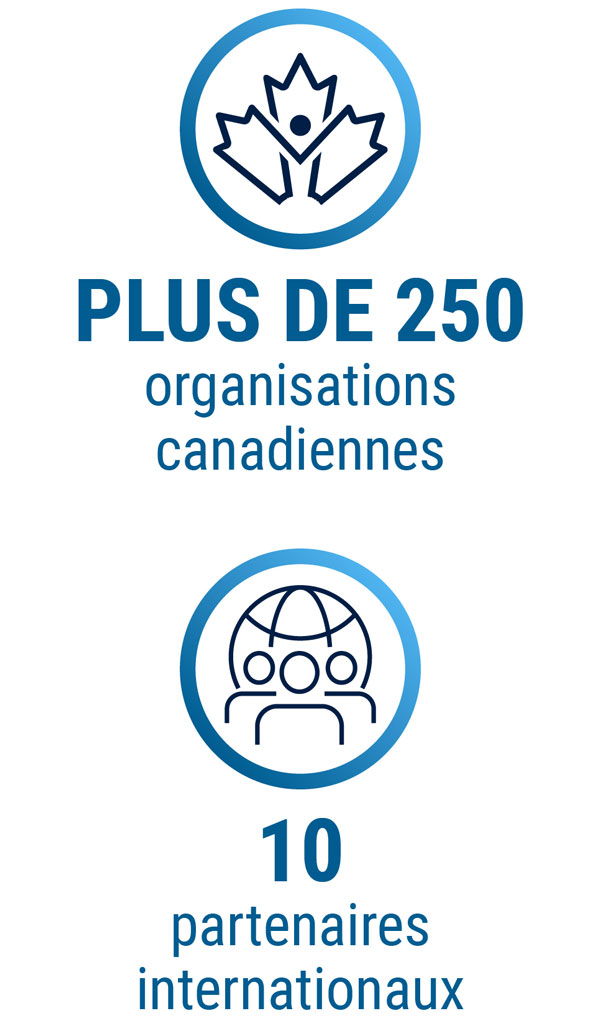

Partenaires internationaux en matière de cybersécurité

Le Centre pour la cybersécurité collabore avec d’autres organismes de cybersécurité à l’échelle mondiale en vue de mettre en place une défense commune contre les cybermenaces.

Appui conjoint des membres de la collectivité des cinq

Lorsque les membres de la collectivité des cinq et leurs alliés partageant les mêmes valeurs s’expriment d’une seule voix, le message est amplifié partout sur la planète. Cette année, le CST et le Centre pour la cybersécurité ont appuyé un nombre record de publications conjointes sur des questions suscitant des préoccupations communes, dont :

- les activités de cybermenace parrainées par des États qui ciblent des infrastructures essentielles;

- les activités cybercriminelles;

- l’adoption de lignes directrices sur le développement et l’utilisation sécurisés de l’ IA (voir la section Intelligence artificielle)

« Le Canada a été à nos côtés en tête de peloton en matière de cybersécurité, et nous entretenons avec lui une relation extrêmement étroite et approfondie à cet égard. C’est là en fait que notre collaboration se démarque le plus au sein de la collectivité des cinq, et le Canada est à l’origine de certains des principes que nous utilisons, y compris en ce qui a trait aux façons de surveiller les menaces à l’échelle du gouvernement; nous leur rendons d’ailleurs la pareille en partageant à notre tour. À mon avis, le Canada fait réellement preuve d’une excellente capacité d’adaptation, et mise beaucoup sur la cybersécurité. »

Transmission ultrarapide de données sur les menaces

Depuis sa mise sur pied en 2018, le Centre pour la cybersécurité a partagé de l’information sur les cybermenaces avec ses partenaires internationaux au moyen de courriels, par le truchement de portails Web et à l’aide d’autres outils de collaboration.

En mars 2023, le Centre pour la cybersécurité a inauguré une nouvelle plateforme destinée à l’échange ultrarapide de données de grande valeur sur les cybermenaces avec ses partenaires de confiance à l’échelle internationale. Cette plateforme est multidirectionnelle. Les indicateurs de compromission partagés par un partenaire sont accessibles à tous les autres partenaires participants en conformité avec leur mandat.

En mars 2024, huit pays utilisaient cette plateforme, y compris le Canada. Le Centre pour la cybersécurité envisage une augmentation du nombre de membres au cours de l’année à venir.

Conférence FIRST

Le Forum des équipes de sécurité et d’intervention en cas d’incident (Forum of Incident Response and Security Teams ou FIRST) est une association internationale sans but lucratif qui réunit les équipes d’intervention en cybersécurité de plus de 100 pays. Fondée en 1990, cette association fournit aux responsables de la cyberdéfense un forum inestimable pour échanger des idées, des outils et des pratiques exemplaires afin d’améliorer la cybersécurité à l’échelle mondiale.

En juin 2023, le Centre pour la cybersécurité a accueilli à Montréal la 35e conférence annuelle FIRST (en anglais seulement), dont il a assuré la présidence. Le thème de cette conférence était « Donner le pouvoir aux collectivités ». En qualité de responsable de plusieurs séances, le Centre pour la cybersécurité a partagé les leçons tirées de récentes études de cas, afin d’aider les organisations à se préparer à des cyberincidents complexes ou inhabituels. Le Centre pour la cybersécurité a aussi donné un atelier d’une journée sur Assemblyline, son outil d’analyse de maliciels phare, offert en libre accès à tous les responsables de la cyberdéfense à travers le monde.

Formation en cybersécurité

Le Centre pour la cybersécurité fournit de la formation en cybersécurité et en sécurité des communications (COMSEC) par l’entremise du Carrefour de l’apprentissage. Par le passé, la formation du Carrefour de l’apprentissage n’était destinée qu’aux membres du personnel et aux professionnelles et professionnels des TI du gouvernement du Canada œuvrant dans des secteurs des infrastructures essentielles. Cette année, le Carrefour de l’apprentissage a ajouté des formations en ligne pour deux nouveaux auditoires cibles :

- Introduction à la cybersécurité pour les professionnels et professionnelles de l’éducation

- Cybersécurité pour les petites et moyennes entreprises

Ces nouveaux cours à rythme libre sont gratuits et ouverts à toutes et à tous. Ils offrent des connaissances pratiques visant à aider celles et ceux qui les suivent à améliorer de manière significative leur cybersécurité. Les cours à l’intention des professionnelles et professionnels de l’éducation comprennent des ressources d’apprentissage destinées à faciliter la transmission de connaissances à leurs étudiantes et étudiants.

Formation à l’intention des fonctionnaires

Afin de protéger les informations et les réseaux sensibles du gouvernement du Canada, il est crucial que toutes et tous les fonctionnaires aient une solide connaissance et compréhension de la cybersécurité.

Cette année, le Carrefour de l’apprentissage a effectué une mise à jour de sa formation intitulée Principes fondamentaux de la cybersécurité. Ce cours présente une introduction aux notions de base en matière de cybersécurité ainsi qu’au paysage des cybermenaces à l’intention des membres du personnel du gouvernement du Canada qui ne sont pas des spécialistes de la cybersécurité ou de la sécurité des TI.

Le Carrefour de l’apprentissage a également produit une nouvelle série de formations sur le développement de logiciels et d’applications Web sécurisés à l’intention de l’Agence du revenu du Canada. Cette série de formations dirigée par une instructrice ou un instructeur comprend quatre cours et nécessite huit jours de travail. Elle sera mise à la disposition de tous les ministères du gouvernement du Canada en 2024.

Le Carrefour de l’apprentissage de 2023 à 2024

- Nombre total de participantes et de participants : 12 273 (augmentation de 146 %)

- Format

- Apprentissage en ligne : 68 %

- Cours dirigé par une instructrice ou un instructeur : 32 %

- Public

- Government du Canada : 93,5 %

- Other : 6,5 %

Invasion de l’Ukraine par la Russie

Cette année, le CST a continué à tirer parti de son mandat en matière de renseignement étranger pour appuyer la résistance de l’Ukraine à son invasion injustifiable par la Russie, toujours en cours.

Par exemple, le CST a identifié des entités financières et industrielles exploitées par le gouvernement russe pour soutenir sa capacité à financer la guerre en Ukraine en contournant les sanctions internationales. Le Canada et ses alliés ont utilisé cette information pour exercer des pressions sur les entités internationales qui continuent à faire affaire avec la Russie.

En outre, le CST a produit à l’intention du gouvernement du Canada et de ses alliés du renseignement exploitable pour :

- détecter et décourager les activités malveillantes de la Russie envers l’Ukraine et d’autres alliés;

- comprendre les développements militaires, politiques et économiques liés à l’invasion;

- surveiller les campagnes de désinformation de la Russie;

- surveiller les cyberactivités malveillantes de la Russie contre le Canada et ses alliés;

- aider à protéger le personnel du gouvernement canadien et le personnel militaire allié qui se trouve en Ukraine;

- soutenir l’opération Unifier, la mission de formation menée par les FAC à l’appui de l’Ukraine.

Parallèlement, le Centre pour la cybersécurité a continué d’offrir de l’assistance à l’Ukraine et à la Lettonie en matière de cybersécurité.

Assistance à l’Ukraine et à la Lettonie en matière de cybersécurité

Le Centre pour la cybersécurité a engagé des efforts pour soutenir l’Ukraine et la Lettonie au moyen de la cybersécurité depuis 2022, lorsque la ministre de la Défense nationale a désigné les cybersystèmes de ces pays comme d’importance pour le Canada.

Au cours de l’année écoulée, le Centre pour la cybersécurité a continué de partager de l’information avec la Lettonie et l’Ukraine au sujet des cybermenaces exercées contre leurs infrastructures essentielles. Cette information aborde notamment :

- les vulnérabilités en matière de cybersécurité dans les réseaux essentiels;

- les aspects techniques des menaces;

- l’accès non autorisé au réseau par des auteures et auteurs de menace malveillants.

Des équipes du Centre pour la cybersécurité ont été déployées en Lettonie six fois au total, dans le cadre d’activités concertées avec les FAC (opération Reassurance) et avec l’agence de cybersécurité de la Lettonie, CERT.LV. Les deux déploiements effectués cette année ont eu lieu à l’automne 2023 et en début d’année 2024, chacun d’eux s’étant étalé sur trois semaines environ.

Les équipes ont conduit des opérations de détection des cybermenaces couronnées de succès sur les réseaux du gouvernement letton et ceux des organisations du secteur des infrastructures essentielles de la Lettonie, et ont partagé de l’information essentielle en matière de cyberdéfense pour aider à lutter contre les auteures et auteurs de menace dotés de moyens sophistiqués.

Activités d’États hostiles et ingérence étrangère

Les activités d’États hostiles et l’ingérence étrangère revêtent un grand nombre de formes et font souvent intervenir des cyberactivités. On peut citer, à titre d’exemple, les tentatives dissimulées pour influencer le processus démocratique, la désinformation en ligne et les activités de cybermenace et d’espionnage économique parrainées par des États.

Le CST et le Centre pour la cybersécurité jouent des rôles clés lorsqu’il s’agit de surveiller et de contrer les tentatives étrangères visant à s’ingérer dans les affaires du Canada. Consultez la section Responsabilisation du présent rapport pour vous renseigner sur les Examens en matière d’ingérence étrangère.

Cybermenaces contre le processus démocratique du Canada

Les cybermenaces visant les élections connaissent une hausse à l’échelle mondiale. La désinformation en ligne est maintenant omniprésente dans les élections à travers le monde, et l’ IA générative est de plus en plus utilisée pour influencer les élections.

Voilà certains des résultats clés du dernier rapport du CST sur le sujet intitulé Cybermenaces contre le processus démocratique du Canada : Mise à jour de 2023.

Publié en décembre 2023, le rapport prédit qu’il est plus probable que des activités de cybermenace surviennent lors de la prochaine élection fédérale canadienne que cela n’a été le cas par le passé. Ceci comprend l’utilisation « très probable » de contenu généré par l’ IA pour influencer les électrices et les électeurs.

« Les activités de cybermenace représentent une menace réelle et croissante contre les processus démocratiques du Canada. »

Le rapport révèle que les cybercampagnes d’influence, comme les opérations de piratage et de divulgation, sont sept fois plus fréquentes que les tentatives qui ciblent les infrastructures électorales. Il mentionne également que les auteures et auteurs de cybermenace sont de plus en plus habiles à dissimuler leurs traces.

On y souligne aussi qu’une recrudescence des tensions entre le Canada et un État hostile durant la période précédant des élections nationales aurait presque certainement pour effet d’inciter les auteures et auteurs de cybermenaces à cibler les processus démocratiques du Canada ou à perturber l’écosystème d’information en ligne du Canada. Le rapport nomme la République populaire de Chine (RPC) et la Russie comme les deux États les plus activement engagés dans des activités de cybermenace ciblant des élections, des institutions démocratiques, des représentantes et représentants de gouvernement, et des communautés de la diaspora dans le monde entier.

De plus, le rapporteur spécial indépendant sur l’ingérence étrangère, nommé en vue de vérifier l’ampleur et les répercussions de l’ingérence étrangère sur les processus électoraux au Canada, a publié en mai 2023 un rapport donnant des exemples de l’intensité des activités d’ingérence étrangère de la RPC au Canada.

Surveillance pour prévenir l’ingérence lors des élections partielles fédérales

En tant que membre du Groupe de travail sur les menaces en matière de sécurité et de renseignement visant les élections (GT MSRE), le CST a uni ses efforts à ceux du SCRS, de la GRC et d’Affaires mondiales Canada en vue de surveiller et de signaler les menaces à l’égard de six élections partielles fédérales ayant eu lieu cette année, ce qui constituait une première.

Le programme de renseignement électromagnétique étranger du CST a permis de surveiller les signes d’ingérence étrangère, y compris les tentatives pour affecter l’issue des élections partielles ou pour miner la confiance du public en l’intégrité du processus.

Pendant ce temps, le Centre pour la cybersécurité a aidé à assurer la cybersécurité lors des élections partielles, de la manière suivante :

- en surveillant les cyberactivités malveillantes ciblant Élections Canada;

- en renseignant les partis politiques sur les cybermenaces courantes et sur les pratiques exemplaires en matière de cybersécurité;

- en mettant en service, pour le signalement des cyberincidents, une ligne d’assistance disponible en tout temps à l’intention des partis et des candidates et candidats.

Pendant la période des élections partielles, le Groupe de travail MSRE a fourni des rapports de situation hebdomadaires au Comité des sous-ministres sur les interventions en matière de renseignement. À la suite des élections partielles, le Groupe de travail a partagé ses résultats avec le public dans des rapports non classifiésNote de bas de page 4. Comme indiqué dans ces rapports, le Groupe de travail n’a décelé aucune tentative d’ingérence étrangère visant les élections partielles ni aucun cyberincident qui suggérerait que des actrices et acteurs étatiques étrangers ciblaient expressément Élections Canada durant la période des élections partielles.

Le CST continue de collaborer étroitement avec ses partenaires en vue de recueillir et de diffuser le renseignement étranger requis pour effectuer le suivi des menaces et réagir adéquatement devant leur intensification en provenance d’auteures et auteurs de menaces extrêmement compétents et motivés.

Soutien à l’intégrité des élections provinciales et territoriales

L’ingérence étrangère constitue un problème pour tous les ordres de gouvernementNote de bas de page 5. Cette année, le Centre pour la cybersécurité a fait équipe avec les organismes de gestion des élections (OGE) afin de contrer les cybermenaces étrangères visant les élections. Par exemple, le Centre pour la cybersécurité a mené les activités suivantes :

- rétablissement d’un appel trimestriel collectif avec la communauté d’intérêts des OGE provinciaux et territoriaux;

- élaboration de directives sur les cybermenaces visant les élections;

- soutien aux initiatives provinciales et territoriales comme le groupe de travail sur l’intégrité des élections d’Elections BC;

- soutien à la formation des membres du personnel électoral canadien;

- soutien aux OGE concernant l’utilisation sécuritaire des modes de scrutin électroniques et des systèmes de registre électronique du scrutin;

- participation aux séances d’information données par des OGE à l’intention de partis politiques.

Désinformation en ligne

Des actrices et acteurs étatiques exploitent la désinformation en ligne comme outil d’ingérence étrangère. La désinformation incite également les gens à prendre des décisions qui peuvent être contraires à leurs intérêts, et par exemple à investir dans des fraudes liées à la cryptomonnaie ou à de faux produits de santé.

Les percées en IA font en sorte que des auteures et auteurs de menace peuvent maintenant créer et diffuser facilement du contenu trompeur, y compris des vidéos hypertruquées qui sont de plus en plus difficiles à identifier.

« La désinformation est devenue omniprésente durant les élections nationales ».

Le CST et le Centre pour la cybersécurité ont attiré l’attention sur la menace que constitue la désinformation dans deux rapports emblématiques récents :

- Évaluation des cybermenaces nationales 2023-2024 (Octobre 2022)

- Cybermenaces contre le processus démocratique du Canada : Mise à jour de 2023 – l’ IA générative menace les processus démocratiques

Campagne de sensibilisation sur la désinformation en ligne

Cette année, le CST a lancé la phase 2 d’une campagne publicitaire menée pour le compte du gouvernement du Canada en vue de sensibiliser la population à la désinformation en ligne. La campagne encourage les Canadiennes et les Canadiens à se montrer vigilants à l’égard du contenu affiché en ligne, et utilise le slogan « Si ça vous fait hausser les sourcils, ça devrait soulever des questions ».

Transcription - La désinformation peut causer un préjudice

Voix-off : Si ça vous fait hausser les sourcils, ça devrait soulever des questions. Vérifiez les faits avant de partager du contenu en ligne. Apprenez à la repérer sur Canada.ca/désinformation.

Super : Consultez Canada.ca/desinformation.

Voix-off : Un message du Gouvernement du Canada.

[mot-symbole Canada]

Les vidéos et publicités en ligne de la campagne donnaient accès à une page Web intitulée Désinformation en ligne offrant des renseignements sur les torts que peut causer la désinformation, et des astuces et des outils pour la reconnaître.

La campagne s’est déroulée de janvier à mars 2024 sur diverses plateformes numériques y compris X (Twitter), TikTok et YouTube. Les publicités ont été affichées plus de 159 millions de fois et ont généré 12 millions de vues sur les vidéos et près de 400 000 visites sur la page Web.

Cyberactivités parrainées par des États

Le Centre pour la cybersécurité estime que « les cyberprogrammes parrainés par la Chine, la Russie, l’Iran et la Corée du Nord sont les plus grandes cybermenaces stratégiques ciblant le Canada »Note de bas de page 6.

Cette année, le CST et le Centre pour la cybersécurité ont continué de partager de l’information au sujet de ces menaces en recourant à une combinaison de communications publiques et de mises en garde envoyées directement aux partenaires du Centre pour la cybersécurité.

Activités de cybermenace parrainées par la République populaire de Chine

En mai 2023, le CST et le Centre pour la cybersécurité ont collaboré avec leurs partenaires de la collectivité des cinq pour lancer une mise en garde au sujet d’un ensemble d’activités de cybermenace associées à la République populaire de Chine (RPC). Le bulletin publié conjointement mettait en lumière une technique appelée « attaque hors sol » difficile à détecter du fait qu’elle ressemble fortement à une cyberactivité normale. Bien que l’activité décelée ait majoritairement visé des infrastructures essentielles aux États-Unis, la même technique pourrait être employée contre toute cible à l’échelle mondiale.

En février 2024, le Centre pour la cybersécurité a appuyé la publication d’un Bulletin conjoint sur l’auteur de menace Volt Typhoon parrainé par la RPC qui cible les réseaux d’infrastructures essentielles des États-Unis. Ce bulletin a été suivi, en mars, par des conseils à l’intention des cadres supérieures et supérieurs et des chefs d’organisations liées aux infrastructures essentielles en rapport avec la même cyberactivité de la RPC. Le bulletin conjoint établissait que l’activité en question visait à permettre un prépositionnement en vue d’attaques perturbatrices ou destructrices contre les infrastructures essentielles américaines en cas de crise majeure ou de conflit avec les États-Unis. Toute perturbation des infrastructures essentielles des États-Unis aurait vraisemblablement des répercussions sur le Canada, étant donné que nos infrastructures sont étroitement liées.

Les deux bulletins contenaient des conseils techniques sur la manière de reconnaître les méthodes employées et de s’en protéger.

Activités de cybermenace menées par des auteures et auteurs de menace alliés à la Russie

Le 12 avril 2023, le Centre pour la cybersécurité a publié un cyberflash pour mettre en garde nos partenaires des infrastructures essentielles au sujet d’une augmentation considérable des activités de cybermenace menées par des auteures et auteurs de menace alliés à la Russie. Au nombre de ces activités figuraient des tentatives pour compromettre les technologies opérationnelles (les systèmes utilisés pour contrôler l’équipement physique). En faisaient aussi partie des attaques par déni de service distribué (DDoS) contre des sites Web gouvernementaux et commerciaux.

Le 13 avril 2023, la ministre de la Défense nationale a renforcé le message du cyberflash en diffusant une déclaration publique au sujet des activités de cybermenaces conduites par des auteures et auteurs de menace alliés à la Russie. La déclaration exhortait les organisations du secteur des infrastructures essentielles à protéger leurs systèmes, et fournissait de l’information sur les ressources du Centre pour la cybersécurité à consulter à cette fin.

En septembre 2023, le CST a publié une mise en garde additionnelle à l’intention de la collectivité canadienne de la cybersécurité en prévision d’une visite officielle du président ukrainien, Volodymyr Zelenskyy.

En février 2024, le CST a de nouveau exhorté les organisations canadiennes à être vigilantes à l’occasion du deuxième anniversaire de l’invasion massive de l’Ukraine par la Russie.

De plus, le CST et le Centre pour la cybersécurité ont appuyé les bulletins de cybersécurité conjoints de la collectivité des cinq mettant en garde contre :

- des campagnes sophistiquées d’attaques par harponnage d’origine russe;

- le fait que des auteurs de menace russes adaptaient leurs tactiques pour accéder à l’infrastructure infonuagique.

Sécurité économique

Le CST travaille conjointement avec ses partenaires fédéraux pour mettre l’économie canadienne à l’abri des activités d’États hostiles et de l’ingérence étrangère, y compris des menaces à l’égard de la sécurité nationale, de l’espionnage économique et des risques liés à la chaîne d’approvisionnement. Les programmes de sécurité économique tirent parti des volets du mandat du CST liés au renseignement étranger et à la cybersécurité, et de son expertise en matière de technologies de pointe.

Sécurité relative à la recherche

En janvier 2024, le gouvernement du Canada a mis en place de nouvelles mesures pour protéger la recherche en technologies sensibles menée par le Canada. La Politique sur la recherche en technologies sensibles et sur les affiliations préoccupantes offre des conseils en vue d’aider les chercheuses et chercheurs canadiens à éviter les liens avec des organisations qui posent un risque élevé pour la sécurité nationale du Canada. Des exemples de telles organisations comprendraient des instituts possédant des liens avec des entités gouvernementales ou militaires en Russie, en Chine et en Iran. Le CST a contribué à établir la liste des domaines de recherche en technologies sensibles et la liste des organisations suscitant des préoccupations.

Intégrité de la chaîne d’approvisionnement

Le CST conduit des évaluations des risques pour des clients du gouvernement du Canada cherchant à se procurer de l’équipement de TI. Ces évaluations prennent en compte un grand nombre de facteurs, dont les vulnérabilités techniques des produits, les pratiques d’affaires, la cybermaturité et la question de la propriété étrangère relativement aux fournisseurs. Le CST travaille de plus en plus, concernant les risques liés à la chaîne d’approvisionnement, avec des partenaires qui ne font pas partie du gouvernement fédéral et sont rattachés aux provinces ainsi qu’au secteur privé. Cette année, le CST a mené 1 291 évaluations des risques liés à la chaîne d’approvisionnement.

Protection de l’infrastructure des télécommunications du Canada

Les Canadiennes et les Canadiens dépendent de la connectivité dans leur vie quotidienne. Cette année, le CST a continué de collaborer avec les opérateurs de réseau mobile (ORM) en vue d’améliorer la sécurité et la résilience des réseaux 4G et 5G, en veillant à :

- identifier et atténuer les risques en matière de sécurité et les risques liés à la chaîne d’approvisionnement;

- partager l’information concernant les menaces et les pratiques exemplaires.

Par exemple, des auteures et auteurs de menace comme des auteures et auteurs de menace étatiques et des cybercriminelles et cybercriminels peuvent exploiter la signalisation des réseaux mobiles pour géolocaliser des utilisatrices et utilisateurs de téléphones cellulaires. Le CST a mis à profit le renseignement sur les menaces visant l’industrie pour alerter les ORM à la présence de ce type d’activités de menace sur leurs réseaux. Il a également fourni aux ORM des conseils techniques sur la façon d’optimiser leurs défenses réseau en vue de contrer cette menace précise.

Normes internationales

Les auteures et auteurs de menace peuvent avoir une influence sur la sécurité des produits dans le cadre du processus d’élaboration de normes, avant même que les produits soient conçus. Le CST collabore avec ses partenaires fédéraux et internationaux, dans cet espace de plus en plus contesté, pour faire en sorte que les normes en matière de TI et de cryptographie demeurent rigoureuses.

Cette année, le CST a continué de certifier des produits de TI commerciaux dans le cadre du Programme des Critères communs (pour ce qui touche à la cybersécurité) et du Programme de validation des modules cryptographiques (concernant l’intégrité cryptographique). Le CST collabore par ailleurs avec ses partenaires fédéraux et internationaux en vue de mettre au point des normes internationales en matière d’ IA .

Examens de la sécurité nationale

Cette année, le CST a continué d’effectuer des examens de la sécurité nationale à l’appui de ce qui suit :

- Loi sur Investissement Canada;

- Loi sur les licences d’exportation et d’importation;

- Lignes directrices sur la sécurité nationale dans le cadre de partenariats liés à la recherche.

Antiterrorisme

Le CST a continué de fournir du renseignement étranger de grande valeur pour protéger les Canadiennes et les Canadiens, de même que les intérêts du Canada, contre le terrorisme et l’extrémisme violent, dont :

- l’extrémisme violent à caractère religieux (EVCR);

- l’extrémisme violent à caractère idéologique (EVCI).

Des exemples d’EVCR comprennent Al-Quaïda et les nombreux groupes affiliés à Daech (groupe État islamique/ISIS), tandis que les menaces liées à l’EVCI englobent une vaste gamme d’idéologies extrémistes xénophobes, anti-autorité, fondées sur l’identité de genre et les récriminations personnelles. Le CST concentre ses efforts sur la mise à contribution d’outils et de techniques virtuelles pour identifier les activités d’extrémistes étrangères et étrangers constituant une menace pour le Canada ou pour les Canadiennes et les Canadiens.

Cette année, le CST a continué de collaborer avec les ministères et organismes du gouvernement du Canada en vue d’identifier et de recueillir du renseignement sur les extrémistes étrangères et étrangers qui s’efforcent de provoquer et de favoriser, au Canada, des attaques de type « loup solitaire » ou des attaques par de petites cellules. À titre d’exemple, le Canada a travaillé avec le SCRS et la GRC en vue d’identifier des extrémistes étrangères et étrangers constituant une source de préoccupation, et de fournir de l’information cruciale sur leur recrutement, leur radicalisation et leurs activités de planification d’attaques.

Le CST a également cherché à recueillir du renseignement étranger sur les menaces extrémistes étrangères contre des Canadiennes et des Canadiens ou contre les intérêts du Canada à l’étranger. L’éventail des efforts engagés par le CST à ce chef ont pu aller de l’appui du soutien aux victimes d’enlèvement à la couverture des menaces exercées contre des événements publics ou contre des ambassades et des missions du Canada, en passant par la détection de menaces extrémistes envers des nations alliées. À de multiples occasions, le renseignement fourni par le CST a aidé ses partenaires internationaux à atténuer et à contrecarrer les menaces d’extrémistes violentes et violents, contribuant ainsi potentiellement à épargner des vies.

En plus de permettre de perturber concrètement des activités d’extrémistes étrangers, le renseignement provenant du CST a servi à étayer nos cyberopérations actives contre ces mêmes extrémistes et organisations violentes (voir la section Contrer l’extrémisme violent).

L’Arctique

La préservation de la souveraineté canadienne dans l’Arctique constitue une priorité du gouvernement du Canada et fait appel aux volets du mandat du CST liés à la fois à la cybersécurité et au renseignement étranger.

Scruter l’horizon

L’Arctique est une région riche en ressources naturelles et importante sur le plan stratégique. Les changements climatiques et les progrès technologiques facilitent l’accès à cette région. Comme l’indique le Cadre stratégique pour l’Arctique et le Nord, « [cette situation] pos[e] des défis en matière de sécurité auxquels le Canada doit être prêt à répondre »Note de bas de page 7.

Le CST travaille en concertation avec ses partenaires nationaux et ses alliés internationaux afin de recueillir du renseignement étranger sur les activités menées dans l’Arctique par des auteures et auteurs de menace étrangers, et de comprendre les objectifs à long terme de ces derniers. Il faut pour cela produire des rapports de renseignement étranger sur les intentions politiques des États étrangers, leurs capacités militaires, leurs progrès technologiques, leurs intérêts économiques et les activités de recherche qui ont lieu dans la région.

Cette année, le CST a partagé 132 rapports de renseignement sur la sécurité dans l’Arctique avec 17 ministères du gouvernement canadien ainsi qu’avec les alliés internationaux du Canada.

Partenaires nationaux

Le CST poursuit sa collaboration avec les FAC afin de s’assurer que le gouvernement du Canada dispose du renseignement dont il a besoin pour défendre la sécurité et la souveraineté du Canada dans l’Arctique. En font partie la surveillance aérienne et maritime des navires et d’autres éléments dans la région.

Aux côtés du Bureau du Conseil privé, le CST continue de coprésider le Groupe de coordination du renseignement sur l’Arctique, qui coordonne les activités liées à la sécurité dans l’Arctique pour le gouvernement du Canada.

Alliés internationaux

Le CST a continué de participer à deux forums multinationaux de renseignement pour coordonner ses activités avec celles d’alliés partageant les mêmes valeurs en ce qui a trait à la sécurité dans l’Arctique. L’un de ces forums, présidé par le CST, est expressément consacré au renseignement électromagnétique et s’intéresse aux deux régions polaires. L’autre forum concentre le renseignement de toutes les sources et porte exclusivement sur l’Arctique.

Le CST a dirigé deux conférences internationales à l’appui de ces forums au cours de l’année écoulée. Ces événements en présentiel ont permis de définir les questions clés pour la collecte de renseignement, de s’entendre sur les priorités communes et de coordonner les efforts liés à l’Arctique.

Sécuriser le Nord

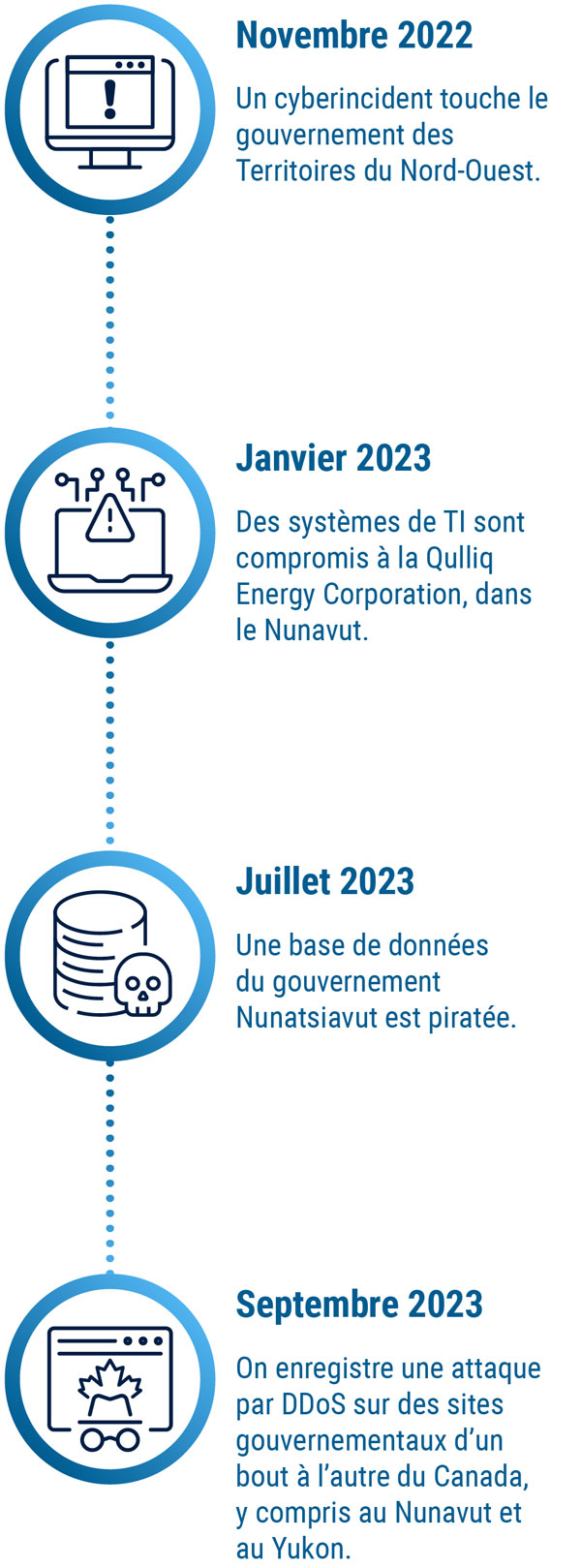

Chronologie des cyberincidents dans le Nord

Description détaillée - Chronologie des cyberincidents dans le Nord

- Novembre 2022 : Un cyberincident touche le gouvernement des Territoires du Nord-Ouest.

- Janvier 2023 : Des systèmes de TI sont compromis à la Qulliq Energy Corporation, dans le Nunavut.

- Juillet 2023 : Une base de données du gouvernement Nunatsiavut est piratée.

- Septembre 2023 : On enregistre une attaque par DDoS sur des sites gouvernementaux d’un bout à l’autre du Canada, y compris au Nunavut et au Yukon.

Une série de cyberincidents ciblant les institutions nordiques ont mis en relief l’importance stratégique cruciale de la cybersécurité dans le Nord.

En novembre 2022, le Centre pour la cybersécurité a effectué en urgence le déploiement de capteurs en réponse à un cyberincident touchant le gouvernement des Territoires du Nord-Ouest.

À la suite de cet incident, le Centre pour la cybersécurité a identifié deux priorités urgentes en vue de sécuriser le Nord :

- fournir aux gouvernements territoriaux les capacités voulues pour sécuriser les communications, avec l’encadrement du Centre pour la cybersécurité;

- déployer des capteurs sur les biens de TI des gouvernements territoriaux pour exercer une surveillance permanente sur les cyberactivités malveillantes.

Dès novembre 2023, le Centre pour la cybersécurité avait établi des liaisons sécurisées avec les trois territoires, et en janvier 2024, le Centre pour la cybersécurité commençait à déployer les capteurs. C’est dans ce contexte que le Centre pour la cybersécurité a déployé pour la première fois des capteurs auprès d’une organisation non fédérale de manière proactive, plutôt qu’à la suite d’un cyberincident.

Pendant toute l’année, le Centre pour la cybersécurité a continué de travailler avec ses partenaires du Nord, pour :

- améliorer les processus d’échange d’information sur les menaces;

- fournir des notifications de vulnérabilité améliorées;

- aider à gérer les risques liés à la chaîne d’approvisionnement.

Il a fallu pour cela visiter chaque territoire pour y rencontrer les fournisseurs d’infrastructures essentielles et d’autres systèmes d’importance, dont les aéroports, les fournisseurs d’énergie et les universités.

La stratégie du Canada pour l’Indo-Pacifique

En novembre 2022, le gouvernement du Canada a publié sa stratégie pour l’Indo-Pacifique, destinée à orienter les politiques et les initiatives du Canada dans cette région pendant plusieurs décennies.

La stratégie vise à améliorer les capacités que possède le Canada en matière de renseignement et de cybersécurité, afin de lui permettre de protéger les Canadiennes et les Canadiens contre des menaces comme :

- l’ingérence étrangère;

- les cybermenaces;

- les activités hostiles d’auteures et d’auteurs de menace étatiques;

- les menaces d’ordre économique pour la sécurité nationale.

La stratégie vise également à renforcer les partenariats de sécurité et les capacités en matière de cybersécurité dans la région.

Cette année, le CST a appuyé la stratégie du Canada pour l’Indo-Pacifique en donnant suite aux demandes de renseignement croissantes visant la région, et en collaborant avec les partenaires régionaux.

La République populaire de Chine et la stabilité de la région indo-pacifique

La RPC demeure un auteur de menace étatique doté de moyens sophistiqués et d’un appareil de sécurité et de renseignement efficace et de grande portée.